Хакеры быстрого приготовления

Время на прочтение

13 мин

Количество просмотров 23K

Сертифицированный этичный хакер на зарплате, баунтихантер(не, ну есть же репорт на хакерване, значит – зачет по пункту), ресечер и автор публикаций CVE, гик с брейном, скилованный без фабрики, гений, миллиардер, плейбой, филантроп.

Сертификаты: CEH Master, OSCE, OSWE и другая мелочь, о которой поговорим ниже.

Заметили, да? Я почти готовый эксперт для курса по ИБ в какой-нибудь беспринципной школе программирования с огромным бюджетом на рекламу и небольшим – на подготовку и проверку качества учебного материала.

К счастью, для тех, кто еще только начинает путь и выбирает, где учиться практике, я решил поделиться знаниями об известных платных курсах с позиции человека с опытом и в прохождении курсов, и в работе по профилю и рассказать о своем опыте обучения на некоторых платных курсах по теме ИБ с уклоном в offensive как от российских школ, так и зарубежных, высказать мнение «стоит ли оно того», а также дать небольшие подсказки по приобретению схожих знаний и навыков без финансовых затрат. К тому же я помню, что школы сами просят отзывы и, по слухам, не боятся публиковать правдивые.

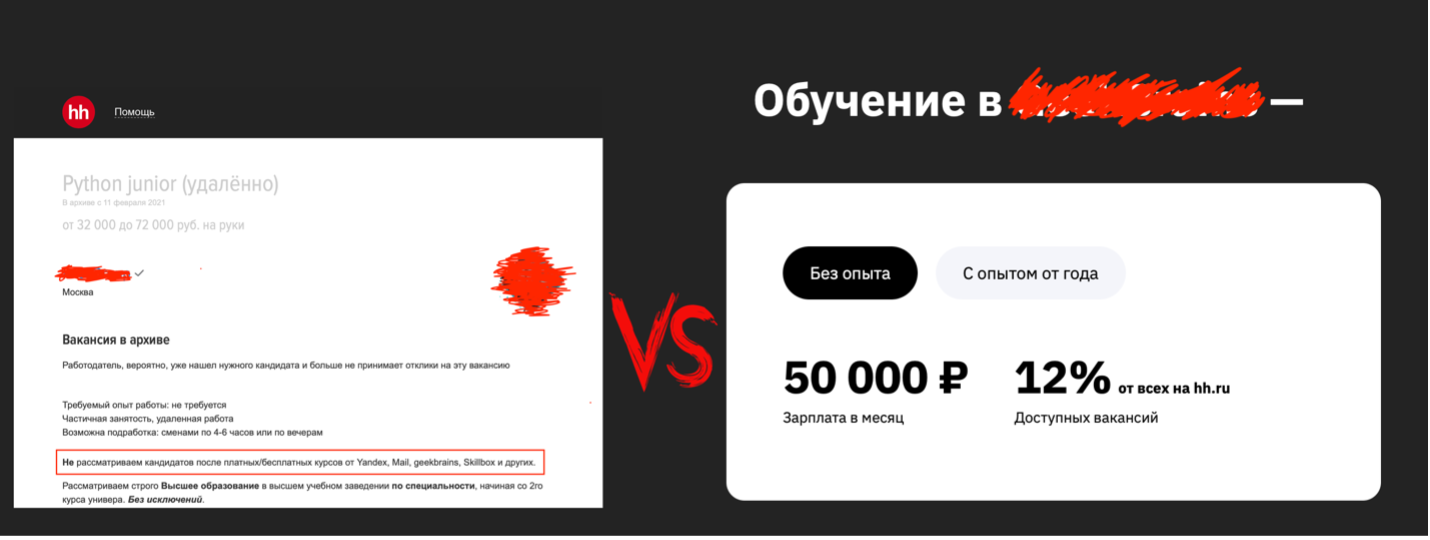

Реклама курсов формата «войти в АйТи» обещает сделать из вчерашнего обывателя востребованного специалиста экстра-класса с нуля в любой области IT. Выпускнику обещают тонны предложений к сотрудничеству от известнейших компаний с приятными суммами компенсационного пакета и прочими плюшками сразу после окончания обучения, нужно всего лишь здесь и сейчас купить какой-нибудь курс и чему-нибудь обучиться у какого-нибудь эксперта. Мимо пройти сложно – вот вам реклама на каждом сайте или в околотематических телеграмм каналах, вот вам кредит под видом рассрочки, вот вам обратный звонок вместо содержательного письма на e-mail, где опытный продаван «убедит» вас купить или взять в кредит самый дорогой пакет курсов, который, кстати, брать нужно здесь и сейчас, ведь только для вас липовые скидки в комплекте. Уже чувствуете нотки лживой эксклюзивности?

Круглый год курсы продаются по скидке (такого даже в пятерочке с самым невкусным сыром не бывает) с пометкой «только для вас и только сейчас, осталось полтора места», либо промокод на скидку в конце очередной статьи на хабре о том, как «типичный спец в %job_name%» зарабатывает 300к/сек. На самом деле берут планку топового спеца и намекают, что вообще-то «таким стать очень просто, мы покажем как.»

Довольно интересны случаи, когда эксперт, он же ментор курса, ищет спеца на должность себе в команду, но учеников со своих же курсов не берет, хотя обещал обучить всем необходимым навыкам для работы по профилю.

Да, кстати, если ментор убеждает вас, что занимается обучением, потому что ему в кайф делиться знаниями и обучать других, спросите, где материалы, которые он разместил для коммьюнити бесплатно, то есть без гонорара за курс. Нет, аргумент «знания должны быть платными» в любой вариации не засчитывается, очередной разбор DIVA или bWAPP – тоже.

Geekbrains

«Этичный хакер»

Стоимость: free

В 2018 году я выиграл в конкурсе «Колесо фортуны» от GeekBrains на одном из оффлайн ивентов один бесплатный курс на выбор, выбрал курс «Этичный хакер». По ссылке можно найти описание. Стоимость отдельного курса на тот момент была около 12 000, но, если я правильно помню модель продажи, продавались не отдельные курсы, а набор курсов в составе факультета, что, очевидно, увеличивало общую стоимость.

Указанный курс обещал слушателям рассказать об актуальных методах взлома и концепциях хакинга, о том, как выявлять и анализировать уязвимости IT-систем, обнаруживать и предотвращать несанкционированные проникновения.

На всё это отводилось восемь недель, на каждой из которых будет проведен один вебинар длиной в среднем 2 часа.

Если считать актуальными методами ОЧЕНЬ БЕГЛЫЙ обзор nmap, metasploit, показ интерфейса пары утилит для атаки на wi-fi и другого в принципе полезного в работе пентестера софта, то да, несомненно, эта часть обещания выполнена.

При написании статьи решил вспомнить содержимое уроков и воспользовался аккаунтом на сайте geekbrains и сохраненными там вебинарами. Освежил память и… и не нашел части заявленных тем в содержимом вебинаров, ибо преподаватель явно забил на подготовку к урокам и выдавал околоактуальную отсебятину, а несоответствие темы и материала вебинара объяснял так: «я практик и сейчас вам в формате стендапа выдаю актуальнейшую инфу», а так как на курсе учились люди определенно без опыта в «этичном хакинге», возражений по содержимому особо не поступало.

В качестве ДЗ выдавалось напутствие «попрактиковаться в том, что было рассказано», а в примерно половине случаев в форму для ДЗ на платформе предлагалось «сдать заглушку», т.е. ничего. Для тех, кто не понял, можно было вообще ничего не делать весь курс, но получить сертификат об успешном завершении обучения.

Кстати, преподаватели на курсах регулярно меняются, предполагаю, что светлое желание «делиться уникальным опытом со студентами» быстро пропадает после пары-тройки семестров, а «уникальный» опыт почему-то легко гуглится по указанной теме множеством более качественных и подробных статей. Мой преподаватель, например, после завершения карьеры ментора в школе объявил себя биохакером и улетел в космос воевать с покемонами выпустил курс по «разгону мозга» БАДами(а че, тоже хакерство),клиентская база к которому набиралась из общего чата выпускников и учеников курса «этичный хакер».

На мой взгляд полезность курса сомнительна, практики – слишком мало. Сертификат полезен чуть менее, чем никак, в лучшем случае может свидетельствовать о любопытстве, способности сползти с дивана и что-то сделать, а также тяге учиться, в худшем – о неспособности обладателя фильтровать и анализировать информацию, в том числе отзывы (или их отсутствие).

Сейчас курс куда-то трансформировался или просто сменил название, поэтому теперь понять, что поменялось вряд ли возможно.

Всем заинтересовавшимся подобным обучением предлагаю использовать из курса только список заявленных тем, гугл и голову. При тех же временных затратах можно получить гораздо больше актуальных навыков и даже попрактиковаться.

Дополнительно практиковаться в поисках реальных уязвимостей предлагаю на bugbounty платформах, на одной из них у Mail.Ru есть целая программа с вознаграждениями, включающая в себя в том числе geekbrains.

SkillFactory

«Информационная безопасность для системного администратора»

Стоимость: 15 000 руб.

В 2019 году где-то в сети попалась реклама курса, название заинтересовало, но описание можно было получить лишь после ввода почты и номера телефона. Получив описание по почте, бонусом я получил звонок от координатора курсов с предложением срочно согласиться пройти обучение на этом курсе, заплатив 30 000 или 35 000 рублей (точно не помню). Стоимость мне не понравилась, и я отказался, координатор перезвонил позже и озвучил новую стоимость, а также предложил вносить платеж частями до прохождения каждого модуля. Новая стоимость 20 000, модулей 4, соответственно 5 000 в месяц с возможностью отказаться от обучения и дальнейшей оплаты, а также возвратом средств за прошедший месяц, если курс не подойдет. Такие условия мне показались приемлемыми, и я согласился. Забегая вперед, отмечу, что к концу курса я разубедился в необходимости усваивать всю программу и принял решение отказаться от дальнейшего обучения и, соответственно, оплаты последней части. Итого 15 000. Похоже, просто пытались различными фокусами и мнимой скидкой завлечь на курс как можно больше людей.

Курс в целом соответствовал своей заявленной программе, указанные темы были раскрыты, но отсутствовала практика как класс. В результате получилось что-то вроде саморекламы группы экспертов от мира ИБ (это которые менторы) под эгидой школы программирования, такое портфолио формата «смотри как я умею» для ментора.

Кстати, список тем известен до начала обучения, можно было использовать как roadmap для самостоятельного изучения и не участвовать в этом тренинге софтскиллов для экспертов в качестве подопытного кролика.

Сертификат курса вам вряд ли пригодится, так как выдавали его всем зарегистрировавшимся и оплатившим хотя бы первый месяц, о самом курсе скорее всего мало кто слышал, еще меньше знают его программу и могут оценить полезность для собственной организации, а сам курс, похоже, канул в небытие, выполнив свою основную функцию – собрать деньги со слушателей.

Codeby.net

«Тестирование Веб-Приложений на проникновение»

Стоимость: 34990 руб. (при раннем доступе)

Кажется, на момент прохождения имел в названии фразу «с нуля», но как показала практика, нули до финала не дошли. В мой поток до финала дошел вообще только я.

Платный ctf – подходящая характеристика курса. Но, по крайней мере, это был первый за долгое время платный курс с кучей практики в своем арсенале, выполнение которой занимало значительное часть времени прохождения курса.

Codeby проделали замечательную работу по продвижению курса, сделала отличную обертку, а также свою лабораторию (по факту ctf-площадку).

Для общения организовали группу в телеге с менторами и всеми участниками потока.

Менторы нужны были для подсказок при решении, хотя давали их в основном намеками, по учебным материалам что-то непонятное было проще искать самостоятельно.

Лаборатория представляет собой ctf-платформу с заданиями категории web, несколько заданий на каждую заявленную тему. Задачи и материалы следующей темы открывались после прохождения предыдущей и проверки результатов ментором. За прохождение заданий начислялись баллы, которые можно было потратить на подсказки к заданиям других модулей или же на подсказки к заданиям на экзамене.

Экзамен представлял собой набор ctf-тасков категории web, для прохождения было необходимо набрать достаточное количество баллов, решив несколько заданий различного уровня сложности, получить и сдать флаги. На решение задач экзамена отводилось 24 часа, на мой взгляд более чем достаточно.

Вы можете сами решать все задания сами, кстати, когда другие ученики увидят, что вы решили задание, вас, вероятно, завалят вопросами о способе решения. Вы можете объединиться с кем-то и проходить курс, постигая азы командной работы (рекомендую, потому что фаззить некоторые формы словарями в одного утомительно, кроме того, не редко возникала ситуация, когда сервис «падал», не выдержав нагрузки), вы можете спрашивать решения у коллег по курсу, но к экзамену лучше бы разобраться как работает уязвимость, с помощью которой был получен тот или иной флаг.

После успешной сдачи экзамена выпускник получает сертификат, пластиковую карточку и футболку. Качество сертификата реально классное, после него даже обидно за диплом о высшем.

Немного о доставке. Сертификат и прочие плюшки я получил больше, чем через год после сдачи, вероятно, из-за того, что в мой поток нужно было подготовить по одному экземпляру каждого приза и только мне одному, а делать единичные заказы не выгодно, а в следующий поток, похоже, тупо забили забыли, а когда я все получил, то нашел ошибки на пластиковой карточке в написании никнейма. Обещали без проблем переделать.

Всем, кто заинтересовался курсом, рекомендую обратить внимание на различного рода бесплатные ctf-площадки для практики (напр. ctf.antichat.ru и прочие HTB), а учебные материалы легко гуглятся по темам.

Полезность сертификата оценить не представилось возможным, хвалебных од на собеседованиях ему я не слышал, хорошие отзывы только у них на форуме и очень мало, в требованиях конкурсов на проведение работ замечен не был, к себе работать тоже не берут.

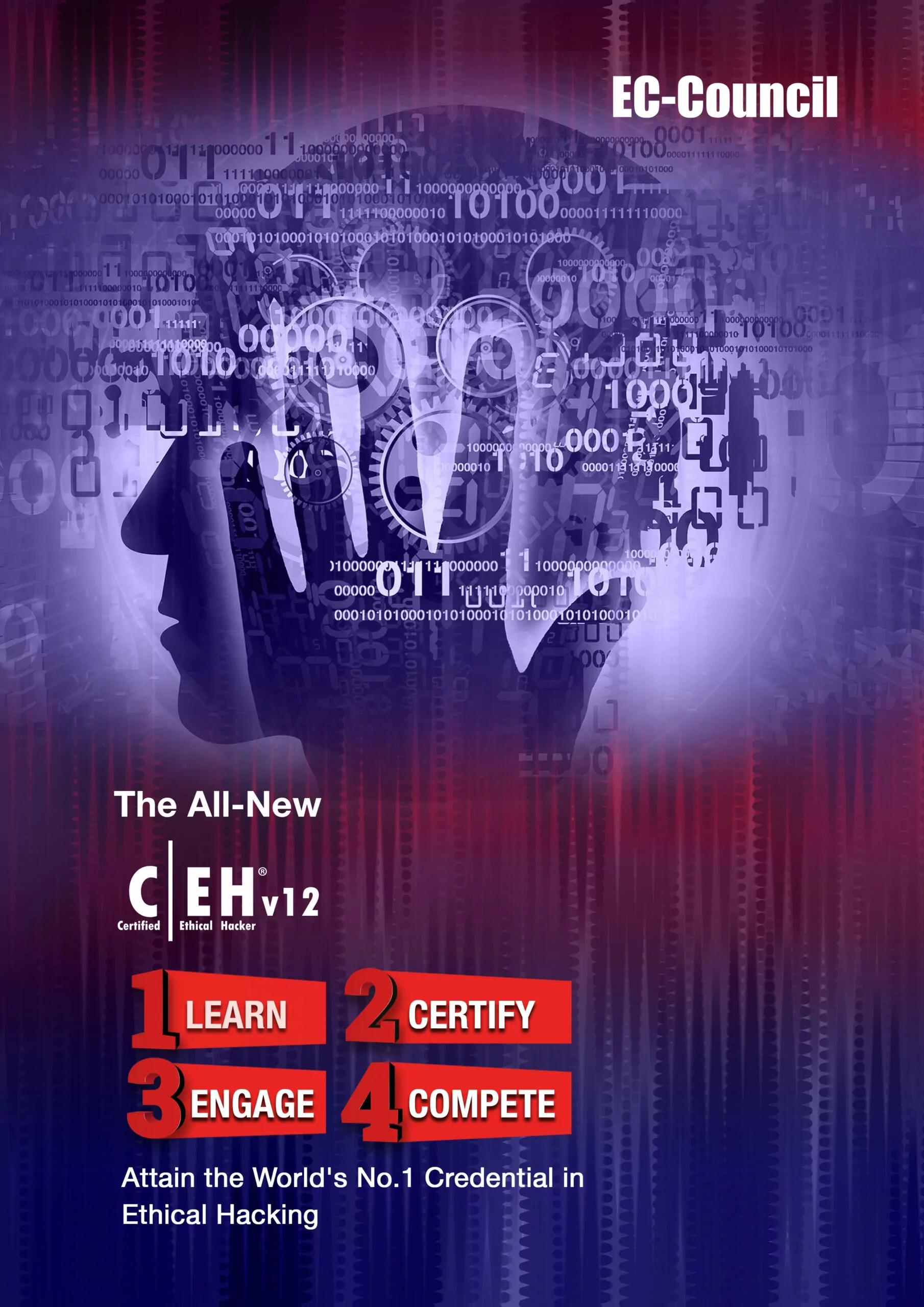

Certified Ethical Hacker CEH v10

Стоимость: $1299

Известнейшая во всем мире сертификация для специалистов ИБ. Подтверждает наличие соответствующего уровня знаний в сфере безопасности сетей. Сертифицированный этичный хакер является квалифицированным специалистом, который понимает и знает, как искать слабые места и уязвимости в целевых системах и использует те же знания и инструменты, что и хакер.

Хотя бытует мнение, что изжила себя по причине формата тестов, которые включают в себя ограниченный список вопросов, которые можно просто натренировать.

На мой взгляд все сильно зависит от подхода, хочешь просто корочку – да пожалуйста, все равно в итоге понятно кто ты на самом деле по результату работы. К тому же теперь всем противникам тестов и фанатам практики доступен курс CEH Practical, который включает в себя виртуальную лабораторию для обучения и экзамен CEH Practical[S1] , в котором за 6 часов нужно решить несколько практических задач в виртуальной лаборатории под присмотром наблюдателя.

Что мне, кстати, понравилось в учебных материалах, предоставленных в рамках пакета, так это понятное и структурированное изложение всего многообразия заявленных тем.

Не сказал бы, что курс вносит много нового, он скорее структурирует, если ты уже в теме или закончил обучение, допустим, в ВУЗе по соответствующему направлению, а CEH Practical вносит практику для закрепления необходимой теории.

Итак, вы решили сдать экзамен CEH и не пользоваться услугами российских посредников, оставили заявку на покупку курса на официальном сайте EC-Council и оставили свой номер телефона, готовьтесь к звонку…

Сейчас будут активно продавать, невзирая на ваши попытки возразить, что «I’m sorry, I can’t understand what are you talking about. Please, send me e-mail».

Впрочем, неплохая практика аудированиия, к тому же совершенно бесплатная. Скидок не предложили. Предложили приобрести вместо одного ваучера на экзамен CEH за $1199 с необходимостью подтверждения «atleast two years of work experience in the information security domain» еще за $100 пакет CEH iLearn package, включающий в себя видеолекции и учебник для курсов CEH и CEH Practical, а также ваучер на экзамены CEH и CEH Practical с итоговой суммой $1299. Выбор был очевиден.

По результатам курса сдаем CEH (4 часа, 125 вопросов с вариантами ответов), сдаем CEH Practical и при успешной сдаче этих двух сертификаций становимся CEH Master на 3 года.

Бонусом я попал в TOP 10 in the world Quarter 4 September 2020 EC-Council Ethical Hacking Leaderboard – забавная ачивка на мой взгляд

Стоимость, вероятно, завышена, но, думаю, тут идет ориентир на международный рынок и дело просто в платежеспособности клиента в среднем.

Польза от этих ТРЕХ сертификаций, пожалуй, значительна. Во-первых, ее все знают в околоИБшных кругах, во-вторых, в описаниях вакансии одно из желательных требований работодателя – иметь те или иные сертификаты, в том числе и CEH, как-никак уже немного проще выделиться из потока кандидатов, в-третьих, специфика некоторых компаний предполагает тендеры, где в требованиях нет-нет, а попадается условие «наличие в проектной команде специалиста с сертификацией X». В-четвертых, можно похоливарить на тему «почему CEH, а не OSCP».

Сдать экзамен CEH с равной вероятностью может и вчерашний выпускник универа, и специалист с опытом. Для CEH Practical все же лучше потренироваться в виртуальной лаборатории, но какие-то сложности вряд ли возникнут.

Эквивалентные знания можно получить из гугления, благо домены, необходимые для изучения перечислены, а практические навыки можно наработать на начальной позиции пентестера или стажировке.

Основная ценность этого обучения как я уже сказал именно известность сертификата, и более или менее честная попытка организаторов препятствовать самым тупым попыткам экзаменуемого схитрить, кроме того, успешный кандидат уверенно отвечает собеседующему-троллю на вопрос «Не подскажете, а по какому порту работает ping?».

Offensive-Security

Advanced Web Attacks and Exploitation

Стоимость: $1800

Поговорим об Advanced Web Attacks and Exploitation (AWAE) – и сертификации OSWE:

Курс и сертификация от известнейших Offensive Security

Направлены на «whitebox manual pentest» web-приложений. На мой взгляд гораздо интереснее разбираться в исходном коде, чем тот же период фаззить параметры вслепую иногда даже не представляя, как может работать то или иное приложение под капотом.

Что заявлено, то и предоставлено. Доступ к виртуальной лабе из обширного списка хостов, являющихся уязвимыми веб-приложениями, разработанных с использованием значительного списка технологий, pdf-мануал с разъяснением как решать каждую из машин (кажется, кроме одной после последнего обновления курса), видео – пошаговое решение лаб с демонстрацией.

ПОШАГОВОЕ и ДОСТАТОЧНО ПОДРОБНОЕ видео, такой же подробный мануал, в конце концов это называется методические материалы для учебы, а не исключительно «иди гугли и разбирайся».

Изучаем реальные уязвимости в реальном коде на различных популярных языках программирования, забудьте про SQLMap, пишем свой на Python, как это вы не понимаете, как реализовать экплуатацию Time-Based SQL и обойти фильтрацию? – Очень жаль, ведь пересдача будет стоить вам $200 и 4 недели ожидания после первого провала.

Решил все задания и допы? Будем считать, что на экзамен подготовки хватит.

Экзамен – два уязвимых веб-приложения на двух серверах, еще два таких же уязвимых веб-приложения на двух других серверах, но уже с доступом по rdp или ssh на хост для отладки и доступа к исходникам приложения. Задача – обойти аутентификацию и получить возможность удаленно исполнять команды на каждом хосте через уязвимости в приложении. На эту часть дается двое суток под присмотром веб-камеры и некоторого количества наблюдателей за ней, иногда – больше одного.

Для сдачи экзамена достаточно обойти две аутентификации и получить одну RCE (наоборот – можно, но баллов для сдачи не хватит). Не забудьте в процессе экзамена, пока есть доступ к машинам, сделать достаточно скриншотов и написать скрипт, позволяющий проэксплуатировать найденные за экзамен уязвимости.

Еще одни сутки дают на написание и отправку отчета на английском языке (не говорите мне, что вам понадобились ЦЕЛЫЕ сутки на эту задачу, не так уж много нужно для отчета, к тому же за вами больше не присматривают).

После отправки отчета обещают проверять до 10 дней, хотя на самом деле все проходит гораздо быстрее (мне, например, ответили через сутки).

На мой взгляд ценен как самой сертификацией, похоже, пока не сильно распространенной, как тот же OSCP, так и объемом знаний и навыков, которые можно получить в процессе прохождения курса.

Плюсы те же что и у CEH сертификатов. К тому же в ИБшных кругах считается не самой простой для сдачи, что добавляет крутости сдавшему в глазах окружающих.

Новичкам в пентесте веб-приложений курс может не подойти из-за необходимости уметь читать исходный код на нескольких распространенных языках программирования и понимание наиболее вероятных мест появления уязвимостей в коде.

Если поискать CVE для опенсурсных веб-приложений, можно сделать свою лабораторию для оттачивания навыков, и не тратить деньги на курс и нервы на экзамен. Exploit-db в помощь.

Offensive-Security

Cracking the Perimeter и сертикация OSCE

Стоимость: $1200

Курс больше сфокусирован на разработке эксплойтов, чем про «нагуглить подходящий эксплоит». Многие сравнивают его с OSCP, но на мой взгляд это как теплое с мягким – про разные единицы измерения. В OSCE больше чертовщины бинарщины, за подробностями идем в статью моего коллеги и руководителя Сергея Зеленского.

Несмотря на то, что я сдавал старую версию, полученные опыт и навыки все еще актуальны в том числе в качестве фундамента для дальнейшего развития в области exploit development.

Плюсы те же что и у CEH или OSWE сертификатов. Дополнительным бонусом в какой-то мере служит то, что OSCE этой версии теперь раритет – у новичков в ИБ эта версия больше никогда не появится.

Здесь Exploit-db тоже поможет самообучению, нужно только разбирать бинарные уязвимости, в отличие от Web-уязвимостей, которые для OSWE.

Выводы

По моим наблюдениям, курсы, которые котируются в тусовке, курсы, на которых мне понравилось учиться и курсы, которые имели в своем багаже НОРМАЛЬНЫЕ методички это одни и те же курсы. Эти же курсы с сертификацией в том или ином составе имеет в своём портфолио каждый эксперт, который будет ментором на курсах второго типа. Удивительно, не правда ли?

Дополнительным маркером качества курса могут служить усилия, предпринимаемые обучающей платформой для защиты учебных материалов от пиратства.

Для тех же, кто еще только начинает искать подходящие источники знаний могу отметить следующий факт – многие работодатели готовы оплатить курсы от EC-Council, Offensive-Security или другие УЖЕ зарекомендовавшие себя сертификации своим работникам. Это может быть обучение для повышения навыков, поощрение за проделанную работу или для получения в штат специалиста с необходимой квалификацией для выигрыша конкурсов на работы, то есть работнику такие курсы, вероятно, ничего не будет стоить в финансовом плане.

Иные курсы, вероятно, могут пригодиться для получения первой работы по подходящему уровню компенсации интересующему профилю, так сказать «войти в АйТи», если повезет, по крайней мере примерно так утверждает их реклама, а значит платить за знания придётся вам самим и до получения работы. Вы еще при этом являетесь бета-тестером сырого продукта (и вот вы уже получили свой первый опыт работы в QA). По моему опыту такие курсы обычно содержат поверхностное освещение тем от приглашенных экспертов, которые имеют какой-то опыт в теме вообще или в конкретном направлении курса, вот только не каждый эксперт может быть хорошим наставником, а также способен уделять время для качественной подготовки учебных материалов. Похоже, некоторые эксперты приходят слегка подзаработать или прокачать релевантные софт-скиллы. Зачем еще они приходят, можно найти в описаниях вакансий для менторов курсов.

Да, именно так и выглядят хакеры на самом деле

Сдал экзамен EC-counsil 312-50 Certified Ethical Hacker, CEH v9.

name=»‘more'»>

Зачем сдавал

1. СЕН стабильно называют одним из 5 топ сертификатов по ИБ

2. За сдачу CEH дают CPE баллы для CISSP

3. Экзамен весёлый. Нудных вопросов не так много, зато много технических и практических

4. Сдать CEH — это единственный способ называть себя официально хакером )

Интерес к СЕНу серьезно подогрет тем, что госструктуры США требуют наличие этого сертификата для определенных должностей ИБ ( DoD 8750 ).

Этим, наверное, можно объяснить и конский ценник в 500-600 долларов за экзамен и 100 долларов за «проверку» твоего стажа (не менее 2х лет в области ИБ).

Хотя, в целом, идея МинОбороны США мне нравится. Из ВУЗов у нас выходят, в большинстве своём, очень сырые специалисты (по себе сужу), а CEH даёт серьезный багаж технических знаний в области пентестов и в целом ИБ.

Но главная проблема CEH — это тест с вариантами ответов, совершенно не требующий воображения и творчества. OCSP в этом отношении намного интересней, но ценник там что-то еще хуже :(.

Как готовился

Традиционно, в метро.

Прочитал несколько книжек:

1. CEH Certified Ethical Hacker All-in-One Exam Guide, Second Edition, 2014 (Гайд по CEH v8. Отличия от v9 минимальны). Вначале не пошла. Уж больно автор любит приводить примеры из личной жизни и растекаться мыслью по древу. Но, к моему удивлению, оказалось, что в этой книжке наиболее сжато и конкретно изложен весь необходимый материал. Книжка стала в итоге основной, а стиль изложения можно назвать таки удачным.

2. CEH: Certified Ethical Hacker: Study Guide by Kimberly Graves. Не пошла. Хотя материал и изложен сжато, но объем книжки в итоге больше, чем первой.

3. CEH Certified Ethical Hacker Practice Exams, Second Edition. Книжка с тестовыми вопросами. По 20-25 вопросов на каждую из 11 глав гайда. Полезная вещь.

Решал тесты:

1. Дампы с gratisexam . Совпадений с реальным экзаменом 0, но на телефоне решать удобно. Имейте ввиду: ошибки в дампах частое дело.

2. TestPrep 312-50 Certified Ethical Hacker (CEH). Приложение с вопросами и тестовым экзаменом. Понравилось. Лучше, чем книга Practice Exam. Досталось на халяву по корпоративной подписке

Практика

Не занимался. Как то хватило старого опыта. Хотя имейте ввиду, бывают и вопросы вида «какая хакерская тулза изображена на скриншоте?». Вопросов про хактулы и их вывод очень много. Лучше основные из них «знать в лицо» (любят nmap, Burp, hping2, Cain and Abel, Wireshark).

Как сдавал

Тут начинается самое интересное. Экзамен можно сдавать в PersonVue (600 баксов), а можно и дома (!) через сервис proctoru.com (500 баксов). Решил попробовать дома.

В назначенное время через модифицированную утилиту LogMeIn к твоему компьютеру подключается специалист сервиса, вырубает всё лишнее из таскбара, запускает скрипт, выключающий возможность делать скриншоты, проверяет, что в настройках дисплея стоит только один монитор. Просит предъявить в вебкамеру два ID с фото (паспорт и права), просит повертеть камерой во все стороны. Если вебкамера в ноутбуке, то просят принести зеркало.

Отпечатки HTTPS сертификата не проверяют, что, конечно, стало их большой ошибкой

Перед собой можно иметь только пару листиков и ручку. У меня была еще шоколадка и кофе.

Экзамен состоит из 125 вопросов, на которые дают 4 часа времени. Вставать из-за компьютера нельзя (вебкамера всё время работает). Когда я прикидывал на листике сетевые маски из вопроса, меня попросили смотреть всё же на монитор. Ты всегда должен быть в кадре. В каком то отношении в PersonVue сдавать попроще, можно выйти в туалет, размяться.

В конце пишут только «сдал» или «не сдал». Количество набранных баллов не говорят как и в CISSP.

Про вопросы

Половина вопросов про уязвимости, хактулы и будни пентестера, четверть про сети, четверть про общую ИБ (криптография, реакция на инциденты, комплаянс и т.д.). Процентов 20 вопросов пересекаются с CISSP. Встретилось 2 вопроса на американское законодательство ИБ (HIPAA, Patriot Act), перетерпел. Акронимы и аббревиатуры не расшифровывают, что плохо.

Бывают и подлые вопросы

There are several ways to gain insight on how a cryptosystem works with the goal of reverse engineering the process. A term describes when two pieces of data result in the same value is ?

- ….

- Collision

- Collusion

- ….

Вот коллизия пишется через «i» или через «u»??

Бывают и смешные

Your next door neighbor, that you do not get along with, is having issues with their network, so he yells to his spouse the network’s SSID and password and you hear them both clearly. What do you do with this information?

- Log onto to his network, after all its his fault that you can get in.

- Only use his network when you have large downloads so you don’t tax you own network.

- Nothing, but suggest to him to change the network’s SSID and password.

- Sell his SSID and password to friends that come to your house, so it doesn’t slow down your network.

Нужно хорошо знать TCP/IP и быть готовым ответить на такой вопрос: Чем ответит закрытый порт линукс машины если к нему прилетит пакет сканера nmap с ключём -sX?

Много и детских вопросов: TCP handshake, что быстрее асимметричная или симметричная криптография, как лучше всего защитить ноутбук от кражи информации (full disk encryption) и т.д.

Были вопросы про heartbleed, shellshock. Это и есть, видимо, все изменения CEH v9 по сравнению с CEH v8.

Введение

Экзамен Certified Ethical Hacker призван подтвердить, что обладатели его сертификата знают широкий круг вопросов, которые необходимы для того, чтобы быть эффективным этичным хакером. CEH – это сертификат, который подтверждает важность выявления проблем информационной безопасности и их дальнейшее устранение. Этичный хакинг является одним из методов, с помощью которого компании могут защитить себя от атак – до того, как это сделают злоумышленники. Простого сканирования с помощью автоматизированных инструментов недостаточно, поскольку, как бы хороши ни были сканеры выявления уязвимостей, нельзя забывать про ложные срабатывания – случаи, когда сканер указывает на проблему, которая на самом деле таковой не является. Сканеры являются хорошим отправным пунктом, но для того, чтобы найти дыры в сложных сетях и системах, как привило, потребуется креативный интеллект, которым обладают люди. Вот почему и потребность в этичных хакерах актуальна на сегодяшний день.

Более такого, экзамен CEH имеет двойное назначение. Он не только подтверждает глубокие технические знания, но и обязывает любого обладателя сертификата соблюдать профессиональный кодекс поведения. От вас ожидается не только знание технического содержания, но ожидается следованию этого кодекса поведения. Когда компании нанимают или заключают контракты с людьми, имеющими сертификат CEH сертификацию,и они должны быть уверены, что наняли человека, обладающего умением хранить их секреты и предоставлять им профессиональные услуги, чтобы помочь улучшить состояние их безопасности и обеспечить защиту важных ресурсов.

Попробуем проверить свои знания в тесте, содержащем небольшое количество вопросов. После каждого вопросы будет представлен правильный ответ с пояснением, давайте начинать.

1. Что из нижеперечисленного является пассивным разведывательным действием?

A. Поиск информации в местной газете

B. Звонок в отдел кадров

C. Использование команды nmap -sT

D. Проведение атаки типа “человек посередине”

Ответ A. Поиск информации в местной газете считается пассивным, поскольку он не оказывает прямого воздействия или установления какого-либо типа связи между жертвой и противником. Все другие ответы подразумевают прямое того или иного вида подключение к компании или ее сети.

2. Какое шифрование было выбрано NIST в качестве основного метода обеспечения конфиденциальности

после алгоритма DES?

A. 3DES

B. Twofish

C. RC4

D. AES

Ответ D. Был выбран шифр Rijndael, который затем получил название Advanced Encryption Standard (AES).

3. Какой облачный сервис вы, скорее всего, будете использовать, если захотите поделиться документами с

другим человеком?

A. Программное обеспечение как услуга (Software as a Service)

B. Платформа как услуга (Platform as a Service)

C. Хранение как услуга (Storage as a Service)

D. Инфраструктура как услуга (Infrastructure as a Service)

Ответ C. Хранение как услуга предлагает возможность хранения документов или других неструктурированных данных, которыми затем можно поделиться с другими. Программное обеспечение как услуга хранит данные в приложении, как правило, и не позволяет обмениваться документами. Платформа как услуга или инфраструктура как услуга можент использоваться, но они требуют дополнительной работы, чтобы обеспечить загрузку файлов и их совместного использования. Хранение как услуга была бы самым простым способом, и пожалуй, наиболее вероятным.

4. В чем разница между традиционным брандмауэром и IPS?

A. Брандмауэры не генерируют журналы.

B. IPS не может отбрасывать пакеты.

C. IPS не следует правилам.

D. IPS может проверять и отбрасывать пакеты.

Ответ D. IPS проверяет пакеты, чтобы сопоставить их с правилами, написанными для поиска вредоносного трафика.. И IPS, и брандмауэр обычно генерируют журналы. IPS действительно следует правилам и может отбрасывать пакеты, что отличает IPS от IDS.

5. В чем заключается одно из преимуществ IPv6 перед IPv4 с точки зрения безопасности?

A. IPv4 имеет меньшее адресное пространство.

B. IPv6 позволяет проверять подлинность заголовка.

C. IPv6 более гибко относится к расширениям.

D. IPv6 обычно представлен в шестнадцатеричном формате.

Ответ.B. Хотя и все ответы верные, единственный ответ, относящийся к безопасности, – это вариант B. IPv6 позволяет аутентифицировать заголовки. Это гарантирует, что пакеты не были подделаны.

6. Вы являетесь старшим менеджером в ИТ-отделе своей компании. Какой самый

экономически эффективный способ предотвращения атак социальной инженерии?

A. Установить HIDS.

B. Убедиться, что все исправления обновлены.

C. Отслеживать и контролировать всю активность электронной почты.

D. Провести тренинг по повышению осведомленности о безопасности.

Ответ D. Проведение ежегодного тренинга по повышению осведомленности с упором на социальную инженерию повысит осведомленность в области ИБ в организации. Тренинг может быть проведен отделом информационной безопасности и отделом информационных технологий. Обеспечение актуальности патчей – хорошая идея, но она не поможет предотвратить атаки социальной инженерии. IDS на базе хоста может обнаружить атаку социальной инженерии, но но не предотвратит ее. То же самое относится и к мониторингу активности электронной почты.

7. На каком этапе этичного взлома вы изменяете или удаляете информацию из журнала?

A. Сканирование

B. Получение доступа

C. Разведка

D. Сокрытие следов

Ответ D.Злоумышленник будет редактировать и/или удалять информацию из журналов во время фазы заметания следов, которая является последней фазой атаки. Разведка, а также сканирование и сбор данных являются ранними этапами процесса, за которыми следует получение доступа.

8. Атакующий выполняет следующие действия на целевой рабочей станции: nmap -sT

192.33.10.5. На каком этапе находится атакующий?

A. Заметание следов

B. Сбор данных о системе

C. Сканирование и сбор данных

D. Получение доступа

Ответ C. Атакующий использует функцию Nmap для проведения сканирования TCP-соединения на цели, что является частью фазы сканирования и сбора данных. Вы не будете использовать Nmap ни для заметания следов или получения доступа. Вы можете использовать Nmap для сбора данных, но вам, как правило, придется запускать сценарии для выполнения сбора данных, которые используется для получения дополнительной информации о сервисах, пользователях и других деталях о цели.

9. Какой алгоритм шифрования является симметричным потоковым шифром?

A. AES

B. ECC

C. RC4

D. PGP

Ответ C. В отличие от RC5 и RC6, RC4 является потоковым шифром – это единственный симметричный шифр, который использует потоки. PGP не является алгоритмом шифрования. AES – это блочный шифр. ECC – это подход к шифрованию, позволяющий повысить вычислительную сложность при создании ключа, но не сам алгоритм шифрования.

10. Что является наиболее важной частью проведения теста на проникновение?

A. Получение официального письменного соглашения

B. Документирование всех действий и мероприятий

C. Немедленное устранение серьезных угроз

D. Поддержание надлежащей связи с командой по обеспечению информационной безопасности

Ответ A. Получение официального письменного соглашения имеет решающее значение, поскольку оно устанавливает юридические границы того, что разрешено и не разрешено проводить. Оно защищает специалистов по пентесту ю от судебных исков, если они не выходят за рамки согласованного плана выполнения работы. Хотя все остальные ответы являются отличными практиками, они не являются самыми важными.

11. Вы являетесь CISO в крупной технологической компании. Вам поручено внедрить шифр для ваших новых мобильных устройств, которые будут представлены в 2022 году. Какой стандарт шифрования вы, скорее всего, выберете?

A. RC4

B. MD5

C. AES

D. Skipjack

Ответ C. AES остается лучшим алгоритмом шифрования. Он гибок в выборе размера ключа и экономичен с точки зрения требуемой вычислительной мощности. RC4 – плохой выбор, поскольку известно, что он уязвим для атак. MD5 – это алгоритм хэширования. Skipjack – более старый алгоритм шифрования и не лучший выбор в данном случае.

12. Какая цель SYN-сканирование?

A. Оно устанавливает полное TCP-соединение.

B. Устанавливает только “полуоткрытое” соединение.

C. Оно открывает ACK-соединение с целью.

D. Оно обнаруживает все закрытые порты на целевой системе.

Ответ. B. Сканирование SYN используется для обнаружения открытых портов, но не завершает полное трехстороннее рукопожатие. Это считается “полуоткрытым” соединением. Сканирование при подключении выполняет полное трехстороннее TCP

квитирование для установления соединения. Не существует такого понятия, как ACK-соединение. Многие типы сканирования портов могут обнаружить закрытые порты в системе.

13. В чем заключается основная уязвимость ARP-запроса?

A. Он посылает адресный запрос всем хостам в локальной сети.

B. Адрес возвращается с именем пользователя и паролем в открытом виде.

C. Запрос адреса может вызвать DoS.

D. Запрос адреса может быть подделан MAC-адресом атакующего.

Ответ D. ARP-запрос не аутентифицирует запрашиваемый узел; поэтому возможно, что злоумышленник может подделать адрес жертвы с помощью своего собственного MAC-адреса. ARP не

не содержит имя пользователя и пароль. Вы не будете использовать ARP-запрос в качестве части любого DoS. Рассылка сообщений всем хостам в сети предусмотрена в ARP.

14. Вы – CISO популярного социального сайта. Ваши инженеры сообщают вам, что они наблюдают многочисленные сбои аутентификации, но с несколькими именами пользователей, ни один из которых не повторяется.

Какой тип атаки вы наблюдаете?

A. Атака с перебором паролей (Brute force)

B. Атака сбоя аутентификации (Authentication failure attack)

C. Атака на отказ в обслуживании (DOS)

D. Атака с подстановкой учетных данных (Credential stuffing attack)

Ответ D. Атака методом перебора паролей – это когда одно и то же имя пользователя пытаются использовать с различными паролями. Здесь нет доказательств того, что какая-либо служба подвергается негативному воздействию, поэтому это

это не атака типа “отказ в обслуживании”. Это не атака на отказ в аутентификации. Это атака на подстановку учетных данных, когда злоумышленник использует известные комбинации имени пользователя и пароля.

5. Какова цель атаки “человек посередине”?

A. Получение доступа

B. Сохранение доступа

C. Перехват сеанса

D. Заметание следов

Ответ C. Атака “человек посередине” обычно используется для перехвата сетевого трафика. Она может использоваться для получения доступа к информации, которая может быть использована в последующих атаках. Хотя атака “человек посередине” может быть использована для получения доступа, это не всегда является причиной ее использования. Аналогично, используя атаку “человек посередине”, вы не сможете как сохранить доступ, так и для замести следы.

16. Какой метод эксплуатации может позволить противнику передавать произвольные SQL-запросы в URL?

A. SQL-инъекция

B. XSS

C. Spear phishing

D. Метод инъекции в Ruby on Rails

Ответ A. Использование SQL-запросов типа ‘ or 1=1 – это способ получить больше информации, чем должно быть предоставлено через приложение. Эта техника используется для проверки уязвимостей SQL-инъекций. Поскольку речь идет о SQL, ни один из других ответов не подходит.

17. Какое значение TTL установлено по умолчанию для ОС Microsoft Windows 10?

A. 64

B. 128

C. 255

D. 256

Ответ B. Значение TTL по умолчанию для большинства операционных систем Microsoft равно 128.

18. 18. Какое входное значение вы бы использовали для оценки и тестирования уязвимостей SQL-инъекций?

A. SQL test

B. admin and password

C. || or |!

D. 1=1′

Ответ D. Использование значения 1=1 в URL проверяет уязвимость SQL, которая позволяет злоумышленнику предположить, что веб-приложение может быть использовано для инъекции SQL. SQL test не является SQL-запросом. Запрос admin и password, скорее всего, не пройдет через программу на стороне сервиса. Значение || or |! не является правильным SQL и не даст ничего полезного.

19. В чем преимущество использования SSH для трафика командной строки?

A. SSH шифрует трафик и учетные данные.

B. Вы не можете видеть, что делает противник.

C. Данные передаются в открытом виде.

D. A и B.

Ответ A. SSH шифрует весь трафик. Если злоумышленник использует SSH, вы не сможете увидеть, что он делает, но это не является преимуществом ни для кого, кроме злоумышленника.

20. В каком году впервые появился “Пинг смерти”?

A. 1992

B. 1989

C. 1990

D. 1996

Ответ D. Ping of Death впервые появился в 1996 году из-за того, что приложения неправильно интерпретировали пакеты большого размера.

Заключение

В данной статье мы привели лишь малую часть вопросов по CEH. Как можно заметить объем зананий для успешного ответа на все вопросы должен быть весьма богатым. Так, что саморазвите в ИБ должно быть постоянным процессом.

Делимся своими результатами в комментариях

Become a

Certified Ethical Hacker (C|EH)

CERTIFIED PROFESSIONALS

IN 150 COUNTRIES

CERTIFIED PROFESSIONALS

IN 150 COUNTRIES

Become a

Certified Ethical Hacker (C|EH)

Cybersecurity Incidents Are Exploding.

So are Cyber Jobs !

Build Your Career with the Most In-Demand Ethical Hacking Certification in the World,

Certified Ethical Hacker

-

The World’s No. 1 Ethical Hacking Certification -

A Structured Professional Course for Aspiring Cyber Professionals -

Work Anywhere With C|EH- It’s Globally Recognized -

Comprehensive Program to Master the 5 Phases of Ethical Hacking -

Hands-on Learning With CyberQTM Labs -

Flexible Learning Options : Live, Online, or Hybrid

The Encyclopedia of Ethical Hacking

How C|EH v12 Empowers You:

-

Unique Learn, Certify, Engage and Compete Methodology for Aspiring Cyber Professionals -

Learn Ethical Hacking in a Structured Setting Across 20 Domains -

Learn Commercial-Grade Hacking Tools and Techniques -

Compete With Hackers Around the World as Part of the C|EH® Elite Program

-

Build Skills With over 220 Challenge-Based, Hands-on Labs with CyberQ™ Labs -

Engage: “Hack” a Real Organization With C|EH® Elite to Get Experience -

Gain Experience With over 500 Unique Attack Techniques -

Attain the Most Recognized Credential in the Cybersecurity Industry :C|EH®

A Revolutionary Way to Learn Ethical Hacking

Our exclusive Learn | Practice | Certify | Compete framework covers not only a comprehensive training program to prepare you for the certification exam, but also the industry’s most robust, in-depth, hands-on lab experience of any cybersecurity program available. C|EH v12 will teach you the latest commercial-grade hacking tools, techniques, and methodologies used by hackers and information security professionals to lawfully hack an organizations.

Gain Skills

-

5 Days of Training -

20 Modules -

Over 220 hands-on-labs with competition flags -

Over 3,500 Hacking Tools -

Learn how to hack multiple operating systems

(Windows 11, Windows Servers, Linux, Ubuntu, Android)

Gain Experience

C|EH Knowledge Exam

-

125 Multiple-Choice Questions -

4 Hours -

ANSI 17024 Accredited

C|EH Practical Exam

-

6 Hours Practical Exam -

20 Scenario Based Questions -

Prove Your Skills And Abilities

Gain Recognition

-

Conduct A Real-World Ethical Hacking Assignment -

Apply The 5 Phases

-

Reconnaissance -

Scanning -

Gaining Access -

Maintaining Access -

Covering Your Tracks

Gain Respect

-

New Challenges Every Month -

4 Hour Competition -

Compete With Your Peers All Over The World -

Hack Your Way to the Top of the Leaderboard -

Gain Recognition -

Challenges

Select Your Course Kit

While all C|EH course kits have complete access to eCourseware and include an exam voucher, a few additional features and learning materials can be added to build deeper expertise and gain practical experience. This means that there is a C|EH package to suit everyone’s learning requirements.

Learn, Certify

Engage & Compete

|

eCourseware |

|

|

Exam Voucher* |

|

|

Next Version eCourseware |

|

|

6 Months of Official Labs |

|

|

C|EH Engage |

|

|

Global C|EH Challenges |

|

|

Exam Preparation |

|

|

C|EH Practical Exam |

|

|

Ethical Hacking Video Library |

10 |

|

Exam Retakes** |

Unlimited# |

Learn, Certify & Engage

|

eCourseware |

|

|

Exam Voucher* |

|

|

Next Version eCourseware |

|

|

6 Months of Official Labs |

|

|

C|EH Engage |

|

|

Global C|EH Challenges |

|

|

Exam Preparation |

|

|

C|EH Practical Exam |

|

|

Ethical Hacking Video Library |

5 |

|

Exam Retakes** |

3 |

Learn & Certify

|

eCourseware |

|

|

Exam Voucher* |

|

|

Next Version of eCourseware |

|

|

6 Months of Official Labs |

|

|

C|EH Engage |

|

|

Global C|EH Challenges |

|

|

Exam Preparation |

|

|

C|EH Practical Exam |

|

|

Ethical Hacking Video Library |

2 |

|

Exam Retakes** |

1 |

*Exam Vouchers: New to C|EH, EC-Council now includes a free retake voucher for EVERY courseware package: 1 exam retake for standard C|EH courseware, 3 retakes for C|EH Pro, and unlimited retakes for C|EH Elite. Candidates may activate this benefit through the EC-Council student portal (ASPEN).

**Exam Retakes: This benefit provides candidates with the respective exam voucher on the ECC EXAM portal but excludes proctor administration fees which will apply for each attempt of the examination. Applicable to C|EH Exam only. Please contact your training provider for details.

#Maximum 4 exam retakes allowed per year as per exam policy.

Program Information

What’s New in C|EH

Course Outline

Who is it for?

Brochure

What’s New in C|EH

Course Outline

Who is it for?

Brochure

Program Information

What’s New in C|EH

Learn

Certify

Engage

Compete

Learn

Certify

Engage

Compete

Course Outline

Course Outline

20 Modules that help you master the foundations of

Ethical Hacking and prepare to challenge the CEH certification exam.

Module 01: Introduction to Ethical Hacking

Cover the fundamentals of key issues in the information security world, including the basics of ethical hacking, information security controls, relevant laws, and standard procedures.

Key topics covered:

Elements of Information Security, Cyber Kill Chain Methodology, MITRE ATT&CK Framework, Hacker Classes, Ethical Hacking, Information Assurance (IA), Risk Management, Incident Management, PCI DSS, HIPPA, SOX, GDPR

Module 02: Foot printing and Reconnaissance

Learn how to use the latest techniques and tools to perform foot printing and reconnaissance, a critical pre-attack phase of the ethical hacking process.

Hands-on Lab Exercises:

Over 30 hands-on exercises with real-life simulated targets to build skills on how to:

- Perform footprinting on the target network using search engines, web services, and social networking sites

- Perform website, email, whois, DNS, and network footprinting on the target network

Key topics covered:

Footprinting, Advanced Google Hacking Techniques, Deep and Dark Web Footprinting, Competitive Intelligence Gathering, Website Footprinting, Website Mirroring, Email Footprinting, Whois Lookup, DNS Footprinting, Traceroute Analysis, Footprinting Tools

Module 03: Scanning Networks

Cover the fundamentals of key issues in the information security world, including the basics of ethical hacking, information security controls, relevant laws, and standard procedures.

Hands-on Lab Exercises:

Over 10 hands-on exercises with real-life simulated targets to build skills on how to:

- Perform host, port, service, and OS discovery on the target network

- Perform scanning on the target network beyond IDS and Firewall

Key topics covered:

Network Scanning, Host Discovery Techniques, Port Scanning Techniques, Service Version Discovery, OS Discovery, Banner Grabbing, OS Fingerprinting, Packet Fragmentation, Source Routing, IP Address Spoofing, Scanning Tools

Module 04: Enumeration

Learn various enumeration techniques, such as Border Gateway Protocol (BGP) and Network File Sharing (NFS) exploits, and associated countermeasures

Hands-on Lab Exercises:

Over 20 hands-on exercises with real-life simulated targets to build skills on how to:

- Perform NetBIOS, SNMP, LDAP, NFS, DNS, SMTP, RPC, SMB, and FTP Enumeration

Key topics covered:

Enumeration, NetBIOS Enumeration, SNMP Enumeration, LDAP Enumeration, NTP Enumeration, NFS Enumeration, SMTP Enumeration, DNS Cache Snooping, DNSSEC Zone Walking, IPsec Enumeration, VoIP Enumeration, RPC Enumeration, Unix/Linux User Enumeration, Enumeration Tools

Module 05: Vulnerability Analysis

Learn how to identify security loopholes in a target organization’s network, communication infrastructure, and end systems

Hands-on Lab Exercises:

Over 5 hands-on exercises with real-life simulated targets to build skills on how to:

- Perform Vulnerability Research using Vulnerability Scoring Systems and Databases

- Perform Vulnerability Assessment using Various Vulnerability Assessment Tools

Key topics covered:

Vulnerability, Vulnerability Research, Vulnerability Assessment, Vulnerability-Management Life Cycle, Vulnerability Classification, Vulnerability-Management Life Cycle, Vulnerability Assessment Tools, Vulnerability Assessment Reports

Module 06: System Hacking

Learn about the various system hacking methodologies—including steganography, steganalysis attacks, and covering tracks—used to discover system and network vulnerabilities.

Hands-on Lab Exercises:

Over 25 hands-on exercises with real-life simulated targets to build skills on how to:

- Perform an Active Online Attack to Crack the System’s Password

- Perform Buffer Overflow Attack to Gain Access to a Remote System

- Escalate Privileges using Privilege Escalation Tools

- Escalate Privileges in Linux Machine

- Hide Data using Steganography

- Clear Windows and Linux Machine Logs using Various Utilities

- Hiding Artifacts in Windows and Linux Machines

Key topics covered:

Password Cracking, Password Attacks, Wire Sniffing, Password-Cracking Tools, Vulnerability Exploitation, Buffer Overflow, Privilege Escalation, Privilege Escalation Tools, Keylogger, Spyware, Anti-Keyloggers, Anti-Spyware, Rootkits, Anti-Rootkits, Steganography, Steganography Tools, Steganalysis, Steganography Detection Tools, Maintaining Persistence, Post Exploitation, Clearing Logs, Covering Tracks, Track-Covering Tools

Module 07: Malware Threats

Get an introduction to the different types of malware, such as Trojans, viruses, and worms, as well as system auditing for malware attacks, malware analysis, and countermeasures.

Hands-on Lab Exercises:

Over 20 hands-on exercises with real-life simulated targets to build skills on how to:

- Gain Control over a Victim Machine using Trojan

- Infect the Target System using a Virus

- Perform Static and Dynamic Malware Analysis

Key topics covered:

Malware, Components of Malware, APT, Trojan, Types of Trojans, Exploit Kits, Virus, Virus Lifecycle, Types of Viruses, Ransomware, Computer Worms, Fileless Malware, Malware Analysis, Static Malware Analysis, Dynamic Malware Analysis, Virus Detection Methods, Trojan Analysis, Virus Analysis, Fileless Malware Analysis, Anti-Trojan Software, Antivirus Software, Fileless Malware Detection Tools

Module 08: Sniffing

Learn about packet-sniffing techniques and how to use them to discover network vulnerabilities, as well as countermeasures to defend against sniffing attacks

Hands-on Lab Exercises:

Over 10 hands-on exercises with real-life simulated targets to build skills on how to:

- Perform MAC Flooding, ARP Poisoning, MITM and DHCP Starvation Attack

- Spoof a MAC Address of Linux Machine

- Perform Network Sniffing using Various Sniffing Tools

- Detect ARP Poisoning in a Switch-Based Network

Key topics covered:

Network Sniffing, Wiretapping, MAC Flooding, DHCP Starvation Attack, ARP Spoofing Attack, ARP Poisoning, ARP Poisoning Tools, MAC Spoofing, STP Attack, DNS Poisoning, DNS Poisoning Tools, Sniffing Tools, Sniffer Detection Techniques, Promiscuous Detection Tools

Module 09: Social Engineering

Learn social engineering concepts and techniques, including how to identify theft attempts, audit human-level vulnerabilities, and suggest social engineering countermeasures.

Hands-on Lab Exercises:

Over 4 hands-on exercises with real-life simulated targets to build skills on how to:

- Perform Social Engineering using Various Techniques

- Spoof a MAC Address of Linux Machine

- Detect a Phishing Attack

- Audit Organization’s Security for Phishing Attacks

Key topics covered:

Social Engineering, Types of Social Engineering, Phishing, Phishing Tools, Insider Threats/Insider Attacks, Identity Theft

Module 10: Denial-of-Service

Learn about different Denial of Service (DoS) and Distributed DoS (DDoS) attack techniques, as well as the tools used to audit a target and devise DoS and DDoS countermeasures and protections.

Hands-on Lab Exercises:

Over 5 hands-on exercises with real-life simulated targets to build skills on how to:

- Perform a DoS and DDoS attack on a Target Host

- Detect and Protect Against DoS and DDoS Attacks

Key topics covered:

DoS Attack, DDoS Attack, Botnets, DoS/DDoS Attack Techniques, DoS/DDoS Attack Tools, DoS/DDoS Attack Detection Techniques, DoS/DDoS Protection Tools

Module 11: Session Hijacking

Understand the various session hijacking techniques used to discover network-level session management, authentication, authorization, and cryptographic weaknesses and associated countermeasures.

Hands-on Lab Exercises:

Over 4 hands-on exercises with real-life simulated targets to build skills on how to:

- Perform Session Hijacking using various Tools

- Detect Session Hijacking

Key topics covered:

Session Hijacking, Types of Session Hijacking, Spoofing, Application-Level Session Hijacking, Man-in-the-Browser Attack, Client-side Attacks, Session Replay Attacks, Session Fixation Attack, CRIME Attack, Network Level Session Hijacking, TCP/IP Hijacking, Session Hijacking Tools, Session Hijacking Detection Methods, Session Hijacking Prevention Tools

Module 12: Evading IDS, Firewalls, and Honeypots

Get introduced to firewall, intrusion detection system, and honeypot evasion techniques; the tools used to audit a network perimeter for weaknesses; and countermeasures.

Hands-on Lab Exercises:

Over 7 hands-on exercises with real-life simulated targets to build skills on how to:

Bypass Windows Firewall

Bypass Firewall Rules using Tunneling

Bypass Antivirus

Key topics covered:

Intrusion Detection System (IDS), Intrusion Prevention System (IPS), Firewall, Types of Firewalls, Honeypot, Intrusion Detection Tools, Intrusion Prevention Tools, IDS Evasion Techniques, Firewall Evasion Techniques, Evading NAC and Endpoint Security, IDS/Firewall Evading Tools, Honeypot Detection Tools

Module 13: Hacking Web Servers

Learn about web server attacks, including a comprehensive attack methodology used to audit vulnerabilities in web server infrastructures and countermeasures.

Hands-on Lab Exercises:

Over 8 hands-on exercises with real-life simulated targets to build skills on how to:

Perform Web Server Reconnaissance using Various Tools

Enumerate Web Server Information

Crack FTP Credentials using a Dictionary Attack

Key topics covered:

Web Server Operations, Web Server Attacks, DNS Server Hijacking, Website Defacement, Web Cache Poisoning Attack, Web Server Attack Methodology, Web Server Attack Tools, Web Server Security Tools, Patch Management, Patch Management Tools

Module 14: Hacking Web Applications

Learn about web application attacks, including a comprehensive web application hacking methodology used to audit vulnerabilities in web applications and countermeasures.

Hands-on Lab Exercises:

Over 15 hands-on exercises with real-life simulated targets to build skills on how to:

-

- Perform Web Application Reconnaissance using Various Tools

- Perform Web Spidering

- Perform Web Application Vulnerability Scanning

- Perform a Brute-force Attack

- Perform Cross-site Request Forgery (CSRF) Attack

- Identify XSS Vulnerabilities in Web Applications

- Detect Web Application Vulnerabilities using Various Web Application Security Tools

Key topics covered:

Web Application Architecture, Web Application Threats, OWASP Top 10 Application Security Risks – 2021, Web Application Hacking Methodology, Web API, Webhooks, and Web Shell, Web API Hacking Methodology, Web Application Security

Module 15: SQL Injection

Learn about SQL injection attack techniques, injection detection tools, and countermeasures to detect and defend against SQL injection attempts.

Hands-on Lab Exercises:

Over 4 hands-on exercises with real-life simulated targets to build skills on how to:

- Perform an SQL Injection Attack Against MSSQL to Extract Databases

- Detect SQL Injection Vulnerabilities using Various SQL Injection Detection Tools

Key topics covered:

SQL Injection, Types of SQL injection, Blind SQL Injection, SQL Injection Methodology, SQL Injection Tools, Signature Evasion Techniques, SQL Injection Detection Tools

Module 16: Hacking Wireless Networks

Learn about wireless encryption, wireless hacking methodologies and tools, and Wi-Fi security tools.

Hands-on Lab Exercises:

Over 3 hands-on exercises with real-life simulated targets to build skills on how to:

- Footprint a Wireless Network

- Perform Wireless Traffic Analysis

- Crack a WEP, WPA, and WPA2 Networks

- Create a Rogue Access Point to Capture Data Packets

Key topics covered:

Wireless Terminology, Wireless Networks, Wireless Encryption, Wireless Threats, Wireless Hacking Methodology, Wi-Fi Encryption Cracking, WEP/WPA/WPA2 Cracking Tools, Bluetooth Hacking, Bluetooth Threats, Wi-Fi Security Auditing Tools, Bluetooth Security Tools

Module 17: Hacking Mobile Platforms

Learn about mobile platform attack vectors, Android vulnerability exploits, and mobile security guidelines and tools.

Hands-on Lab Exercises:

Over 5 hands-on exercises with real-life simulated targets to build skills on how to:

- Hack an Android Device by Creating Binary Payloads

- Exploit the Android Platform through ADB

- Hack an Android Device by Creating APK File

- Secure Android Devices using Various Android Security Tools

Key topics covered:

Mobile Platform Attack Vectors, OWASP Top 10 Mobile Risks, App Sandboxing, SMS Phishing Attack (SMiShing), Android Rooting, Hacking Android Devices, Android Security Tools, Jailbreaking iOS, Hacking iOS Devices, iOS Device Security Tools, Mobile Device Management (MDM), OWASP Top 10 Mobile Controls, Mobile Security Tools

Module 18: IoT and OT Hacking

Learn about packet-sniffing techniques and how to use them to discover network vulnerabilities, as well as countermeasures to defend against sniffing attacks

Hands-on Lab Exercises:

Over 2 hands-on exercises with real-life simulated targets to build skills on how to:

- Gather Information using Online Footprinting Tools

- Capture and Analyze IoT Device Traffic

Key topics covered:

IoT Architecture, IoT Communication Models, OWASP Top 10 IoT Threats, IoT Vulnerabilities, IoT Hacking Methodology, IoT Hacking Tools, IoT Security Tools, IT/OT Convergence (IIOT), ICS/SCADA, OT Vulnerabilities, OT Attacks, OT Hacking Methodology, OT Hacking Tools, OT Security Tools

Module 19: Cloud Computing

Learn different cloud computing concepts, such as container technologies and server less computing, various cloud-based threats and attacks, and cloud security techniques and tools.

Hands-on Lab Exercises:

Over 5 hands-on exercises with real-life simulated targets to build skills on how to:

- Perform S3 Bucket Enumeration using Various S3 Bucket Enumeration Tools

- Exploit Open S3 Buckets

- Escalate IAM User Privileges by Exploiting Misconfigured User Policy

Key topics covered:

Cloud Computing, Types of Cloud Computing Services, Cloud Deployment Models, Fog and Edge Computing, Cloud Service Providers, Container, Docker, Kubernetes, Serverless Computing, OWASP Top 10 Cloud Security Risks, Container and Kubernetes Vulnerabilities, Cloud Attacks, Cloud Hacking, Cloud Network Security, Cloud Security Controls, Cloud Security Tools

Module 20: Cryptography

In the final module, learn about cryptography and ciphers, public-key infrastructure, cryptography attacks, and cryptanalysis tools.

Hands-on Lab Exercises:

Over 10 hands-on exercises with real-life simulated targets to build skills on how to:

- Calculate MD5 Hashes

- Perform File and Text Message Encryption

- Create and Use Self-signed Certificates

- Perform Email and Disk Encryption

- Perform Cryptanalysis using Various Cryptanalysis Tools

Key topics covered:

Cryptography, Encryption Algorithms, MD5 and MD6 Hash Calculators, Cryptography Tools, Public Key Infrastructure (PKI), Email Encryption, Disk Encryption, Cryptanalysis, Cryptography Attacks, Key Stretching

Who is it for?

Who is it for?

- Mid-Level Information Security Auditor

- Cybersecurity Auditor

- Security Administrator

- IT Security Administrator

- Cyber Defense Analyst

- Vulnerability Assessment Analyst

- Warning Analyst

- Information Security Analyst 1

- Security Analyst L1

- Infosec Security Administrator

- Cybersecurity Analyst Level 1, Level 2, & Level 3

- Network Security Engineer

- SOC Security Analyst

- Security Analyst

- Network Engineer

- Senior Security Consultant

- Information Security Manager

- Senior SOC Analyst

- Solution Architect

- Cybersecurity Consultant

Brochure

Making an informed decision is difficult, and that’s where the EC-Council’s CEH brochure comes to your rescue. The Certified Ethical Hacker (CEH) credential is the most trusted ethical hacking certification that employers worldwide value. And for good reasons.

The comprehensive curriculum covers the fundamentals of ethical hacking, footprinting and reconnaissance, scanning, enumeration, vulnerability threats, social engineering, SQL injection, and much more.

When you successfully achieve the CEH certification, you will be equipped with every skill you need to uncover vulnerabilities and secure the systems, networks, applications, databases, and critical data from malicious hackers.

This is only an overview of CEH and what you will learn.

For complete information, download the brochure now.

Is This Course For Me?

We have helped over 250,000 people answer this question over the past 20 years and we are excited to help you with this big decision! Choosing the right credential can seem like a difficult task, here are some things you should consider:

-

C|EH v12 Program

-

Certification Questions

-

C|EH v12 Training

-

C|EH v12 Accreditation

Is C|EH v12 for Beginners

CEH is a great place to start your career in Cyber Security, but you are required to have some requisite knowledge before getting into CEH. It’s recommended you have a minimum of 2 Years IT Security experience before attempting the C|EH. If you don’t have the experience and you are just getting started on this path, we recommend taking our Free Cyber Security Essentials Series, find more here.Here you can learn the foundations required to pursue mid-level certifications like CND, CEH, or CHFI.

What does a C|EH do?

Certified Ethical Hackers are hired by organization’s either on contract or as full-time employees to help improve the organizations security posture. C|EH is a required baseline certification for many different job roles, but the function of ethical hacking itself involves a methodical practice of identifying, evaluating, testing, and reporting on vulnerabilities in an organization. Ethical Hacking is a broad practice that covers many different technologies, but by systematically applying the methodologies taught in the C|EH program, ethical hackers can evaluate nearly any application or infrastructure they are tasked with, identify potential vulnerabilities, and provide recommendations on how those vulnerabilities can be remediated. In the case of military organizations, ethical hackers are highly trained in offensive and defensive activities and possess the critical skill sets and tactics to evaluate target systems and defend their own organization’s assets in real time.

Is C|EH worth pursuing?

While this is very much a personal decision for most, holding a C|EH certification communicates to your potential or current employer that you possess the baseline knowledge and skills to be an effective and productive member of the security team. The field of cybersecurity is rapidly growing with projected Job opportunity growth of 33%, according to U.S. Department of Labor, globally there is an insufficient supply of qualified people creating amazing opportunities for Certified Ethical Hackers in nearly every industry. To read more about the impact of C|EH on many of our Hall of Fame Ethical Hackers, read our Hall of Fame report here

Is C|EH a good certification?

We know not all certifications are created equal, and deciding to get certified is an investment for you in both time and money. For over 20 years, EC-Council has worked to build the best Ethical Hacking Certification on the market, the Certified Ethical Hacker. As a certification body, we ensure the topics covered in our examinations as well as the training that prepares you directly relates to the job roles and skills employers need. Our ANSI 17024 accredited examination goes through rigorous job task analysis, careful curation of exam domains, extensive work to build world-class training and hands-on components to provide candidates with an intensive hands-on experience throughout the program. C|EH is recognized by various governments around the world including the United States Department of Defense, GCHQ in the UK, and various others. EC-Council employs full-time content teams that work all year long on program design and maintenance ensuring each C|EH student receives the most up to date, relevant information as they pursue the certification. Currently on Version 12, C|EH version releases are paced every 12-18 months, depending on major trends in the market, new tools, vulnerabilities, operating systems, and much more.

How much money does a certified ethical hacker make?

Considering the global need and lack of qualified talent in the workforce, cybersecurity professionals are paid exceptionally well in most cases. As of August 2022, a simple search in Salary.com for United States based positions show that Certified Ethical Hackers make an average of $103,866 per year, with the 90th percentile earning above $130,000. Experience, education levels, and other certifications provide even more value in most cases, but it is common to see starting salaries for Ethical Hackers that stretch well into six figures. We recommend searching your local job boards, viewing local salary information, and talking to potential employers to assess your own value in the market. C|EH has been ranked in the top 5 highest paid cybersecurity certifications for the last 10 years and continues to grow worldwide.

Is C|EH a popular cybersecurity certification?

Currently in its 12th version, C|EH is a very well-known certification in the cybersecurity space. A simple search for global job ads on LinkedIn (as of August 2022) shows over 32,000 available jobs requesting candidates with a C|EH Certification representing over 72% market share in job ads placed by employers combined across Career Builder, LinkedIn, Dice, Indeed, Monster, and Naukri, while being compared to other certifications like SANS GPEN, OSCP, and Pentest+.

Is C|EH in demand?

Like the question above, is C|EH a popular certification, C|EH is the most in demand cybersecurity certification globally representing the majority share of job ads requesting certified candidates. C|EH is also recognized as a baseline certification by the United States Department of Defense for its cyber workforce. C|EH is also the backend content for over 1,200 colleges and universities across the globe running computer Science and cybersecurity degree programs.

Why Should I consider getting the C|EH?

Knowledge, skills, opportunity, respect, proof… These are all words that circle the C|EH for many of our certified members. The knowledge and Skills attained through the program are second to none covering the widest possible set of domains in cybersecurity, while the Certification itself shows employers you are qualified for the job and serious about proving it. Holding Industry recognized, ANSI accredited Certifications proves to your current or prospective employer that a third party (EC-Council) has evaluated your knowledge and skills and conferred a certification to you based on your accomplishments in the program. C|EH opens many doors as the practice of Ethical Hacking serves as the backbone to a variety of specialized roles in cybersecurity. With very reasonably priced training and certification, available globally, C|EH is a small, short-term investment of your time and money with the potential of a lifetime of high-value returns.

After I get certified, does EC-Council help with job placement?

While EC-Council is not a staffing agency or recruiter, we are tied with many employers seeking Certified Ethical Hackers. Our on-staff advisors are always available to work with you one-on-one to provide recommendations and guidance on how to find the best opportunity that matches your ambition. EC-Council employs nearly 1,000 full-time employees across the world, all dedicated to providing you with the best experience in training, certification, and skill development. Our committed advisors are only a phone call away and happy to talk to you about your career ambitions and help guide you in any way we can. We suggest filling out the form on this page to get connected with an advisor and we will be happy to reach out, or give us a call any time. We are here to help.

How much does the Certified Ethical Hacker (C|EH) Cost?

Certified Ethical Hacker (C|EH) pricing, varies depending on a few factors. First and foremost, you should choose whether you want self-paced online, live online, or in-person training. To see the C|EH certification price & exam cost, please click here. Alternatively, we welcome you to click here and speak with one of our career advisors and find the C|EH costing and/or funding options that are available for you. We are excited you are considering a change and our team is happy to help find the best C|EH price fit for you, your budget, and your schedule.

Is C|EH hard to pass?

The C|EH Exam is an ANSI 17024 exam which means it goes through extensive external validation to ensure the examination itself is fair for the knowledge and experience level of our certification challengers. With the recommendation of 2 years’ experience in IT Security or 0fficial training, candidates attempting the exam need to possess strong knowledge in computing systems, networks, and a variety of other IT topics. The examination itself uses Cut-Scores to determine pass/fail results and cut scores are carefully set by psychometricians who regularly evaluate test question performance and average pass/fail results throughout the life of the program. Reviews from our certification members with limited experience or background have rated our exam as difficult, while more seasoned IT and IT security professionals rate the exam as moderately challenging even after official training. You may review the exam domains and the exam blueprint here to learn more

How do I get certified?

Anyone wishing to take the C|EH Examination must first be deemed eligible to take the exam. We offer two paths to eligibility:

1. Attend official training through our online learning provided by iClass, through an Authorized Training Center (ATC) located in 140+ countries around the world, or at a college or university that is also an official EC-Council Academia Partner. All candidates attending official training at an official EC-Council partner if deemed eligible to attend the training will have direct access to the examination which can be proctored at the training center, online using EC-Council’s remote proctoring service, or at over 4,500 VUE testing centers across the world.

2. Eligibility Application – If you possess the experience and don’t feel training is necessary in the domains of the exam, you may wish to skip the training and go straight to challenging the exam. If you do not attend official training, you will need to apply for exam eligibility here. After the application is processed and approved, EC-Council will work directly with you to determine the best delivery method for the exam, and you may then challenge the 4-hour certification exam as scheduled.

What are the pass rates for C|EH?

While EC-Council doesn’t publish pass rates for the exam, typical pass rates globally range from 60%-80%. We offer a variety of test preparation materials and official training to help you ensure you are ready to challenge the exam when the time comes.

Can I skip training and just get certified?

Yes, candidates who wish to bypass the official training and jump straight to the exam may apply for eligibility. If eligibility is granted, you may directly challenge the examination. See “How do I get certified?” in the FAQ above for the eligibility guidelines and application process.

I watched some videos on YouTube about C|EH. Does that prepare me to take the exam?

While we recognize there are some great resources on YouTube, many informative and entertaining topics are available there, EC-Council does not publish its official training on YouTube, nor do our authorized partners. There are many self-published videos that claim to prepare you for the C|EH Exam, and while they may provide valuable information, these are not a substitute for Official C|EH Training and will not be accepted as a method of study when it comes to applying for exam eligibility.

How do I know if I am ready to take the C|EH exam?

The most common path students take to prepare for C|EH is official training. The certified EC-Council instructors utilize official EC-Council training materials carefully designed to take you through the various domains covered on the certification exam. Accompanying the training materials, C|EH also includes over 50% hands-on activities in a live Cyber Range where you will practice and apply the knowledge and skills learned in the course against live virtual systems in the controlled environment. Students also receive official exam Prep test banks where you can practice with mock exam questions broken up by domain to assess your level of readiness for the certification. We strongly recommend utilizing these resources to prepare, however if you choose the direct eligibility route, review the domains covered in the exam and the exam blueprint, based on your own knowledge and experience levels, you can self-assess your competency in each area and decide if you are ready to attempt the exam. Students in official C|EH training from V12 on receive free retakes based on the package they enroll into, and retake exams are available for others if required for a fee.

What score do I need to pass the exam?

EC-Council’s official exam retake policy is available here

What if I don’t pass on my first attempt?

The CEH exam is a 4-hour, scenario-based examination with multiple choice questions. Each question is carefully weighted to the domain and objective and carries its own cut score. The C|EH exam itself has multiple exam forms that rotate along with rotating questions in each exam form. Because the questions and forms rotate, each exam has a cumulative cut score that is calculated as the aggregate of all question cut scores. This rotation creates multiple variations of passing scores based on the exam form you receive; typical passing cut scores range from 65% to 80% providing the most equitable and fair approach to exam performance per ANSI 17024 testing standards. Cut Scores and your achieved score will be shown on your exam transcript available immediately after completing the examination.

Do I have to maintain my certification?

Yes, all legitimate professional certifications have a recertification and maintenance process. The requirements are published under our EC-Council Continuing Education (ECE) Policy available here

I’m currently studying C|EH at a university; how do I request my certification exam?

Depending on which program you are in, your options may vary, but we are here to help! If you are studying through EC-Council University, simply login to your myeccu account and connect with your counselor. If you are studying at an EC-Council Academia Partner, speak with your professor and ask if the university has included certification in the student resources, if not, you can write to [email protected] and connect directly with our student services team.

How long does it take to become a C|EH?

The total time it takes to become a C|EH can vary by student, but the typical answer is 5 days. C|EH official training is structured as 5-day Bootcamp style training with testing typically delivered at the end of the 5th day as a 4-hour exam. Students who follow an on-demand or self-paced course through iClass or decide to defer their testing date may take longer to achieve certification.

What does C|EH Cover?